問題

contoso.comという名前のEntra IDテナントがあり、Entra ID Identity Protectionが有効になっています。

ユーザーのアクセスをブロックせずに、サインインリスクの修復ポリシーを実装する必要があります。

最初に何をすべきですか?

1. Entra IDでアクセスレビューを設定する。

2. Entra IDのパスワード保護を実施する。

3. すべてのユーザーにセルフサービスパスワードリセット(SSPR)を設定する。

4. すべてのユーザーに多要素認証(MFA)を導入する。

回答

4.すべてのユーザーに多要素認証(MFA)を導入する。

解説

Entra ID保護とは

IDに関するリスクを検出、調査、修復するためのEntra IDに含まれるソリューションの1つ。

特にユーザーリスク、サインインリスクはEntra ID P2ライセンスでのみ利用可能な、P2ライセンスの目玉機能

ユーザーリスクとは

アカウント資格情報の漏洩を検知したり、乗っ取りによる不審なアクティビティを検出するなど、アカウントの状態を監視する。

サインインリスクとは

あり得ない移動や匿名IPのアドレス、不定形な旅行など、そのタイミングのアクセス試行を監視する。

※誤検知を防ぐため、最短で14日間か10回のログインの学習期間があり、その間にサインイン行動が学習される

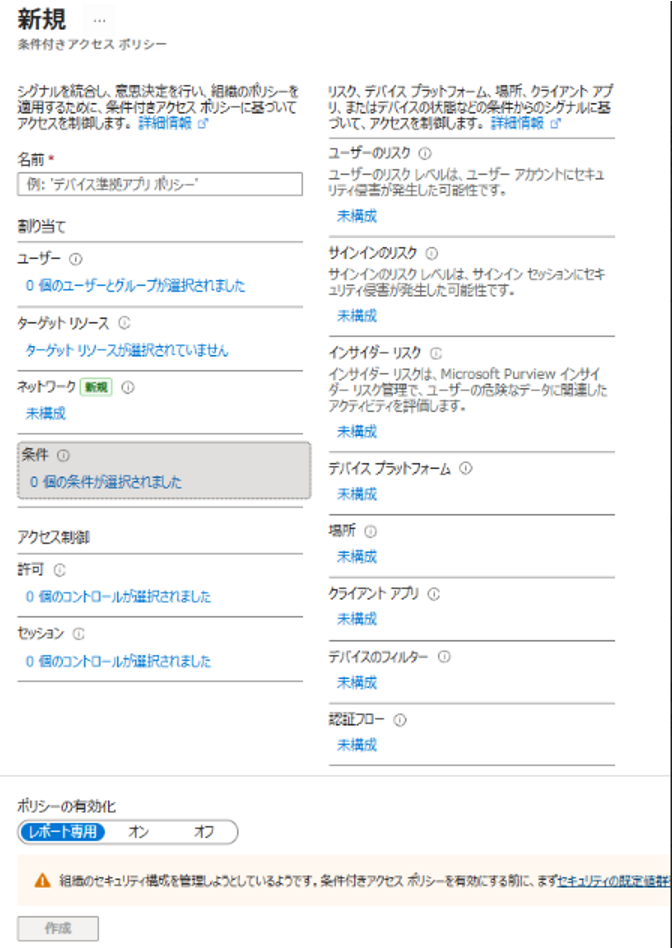

条件付きアクセスポリシーとの組み合わせ

ユーザーリスク、サインインリスクは一般的に条件付きアクセスと組み合わせて使われる

• ユーザーリスクポリシー

資格情報(IDとパスワードの組み合わせ)が漏れている可能性が高いユーザー

= パスワードの変更を強制させることが効果的(SSPR)

• サインインリスクポリシー

アカウントへのログインを試行されているため、MFAによる防御が効果的

※アカウントの侵害に関するリスクはMFAにより99%以上削減できる

リスク検出のシミュレーション(参考)

Micorsoftがサインインリスクやユーザーリスクの検出についてシミュレート手順を公開している。

Tor Browserを使った匿名IPによるアクセスなど、デモンストレーションで活用できる。

コメント