問題

オンプレミスネットワークには、Active Directry Domain Services(AD DS)ドメインと、CA1という名前の証明機関(CA)が含まれています。

EntraIDテナントがあります。

EntraIDで証明書ベースの認証を実装する必要があります。

ソリューションでは、ユーザーがCA1によって発行された証明書を使用してサインインできるようにする必要があります。

まず何をすべきでしょうか。

①Azure Key Vaultをデプロイします。

②CA1を証明機関として、Microsoft EntraIDテナントに追加します。

③CA1の自動登録を有効にします。

④Windows Hello for Businessを展開します。

回答

②CA1を証明機関として、Microsoft EntraIDテナントに追加します。

解説

EntraCBA(証明書ベース認証)について

〇クライアント証明書を利用して、EntraIDの認証を行える機能

※MSのAuthenticatorやパスキーと同じように、認証方法の1つとして利用可能

〇証明機関CA1のルート証明書をEntraIDに追加して、証明書認証の設定をすることで利用可能

※証明機関はプライベートCAでもOK

<参考>

⇒正:②CA1を証明機関として、Microsoft EntraIDテナントに追加します。

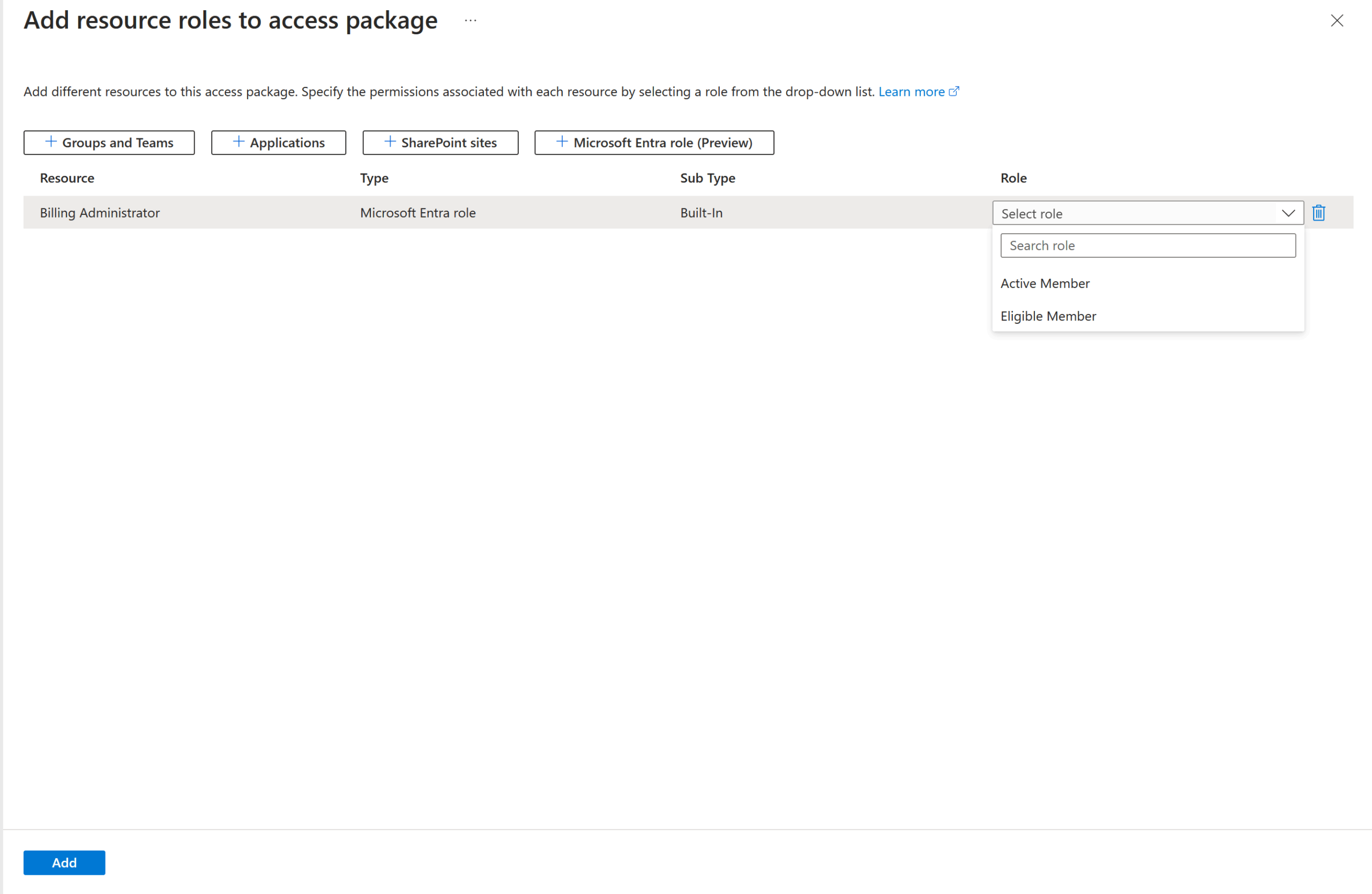

EntraCBAの設定画面紹介

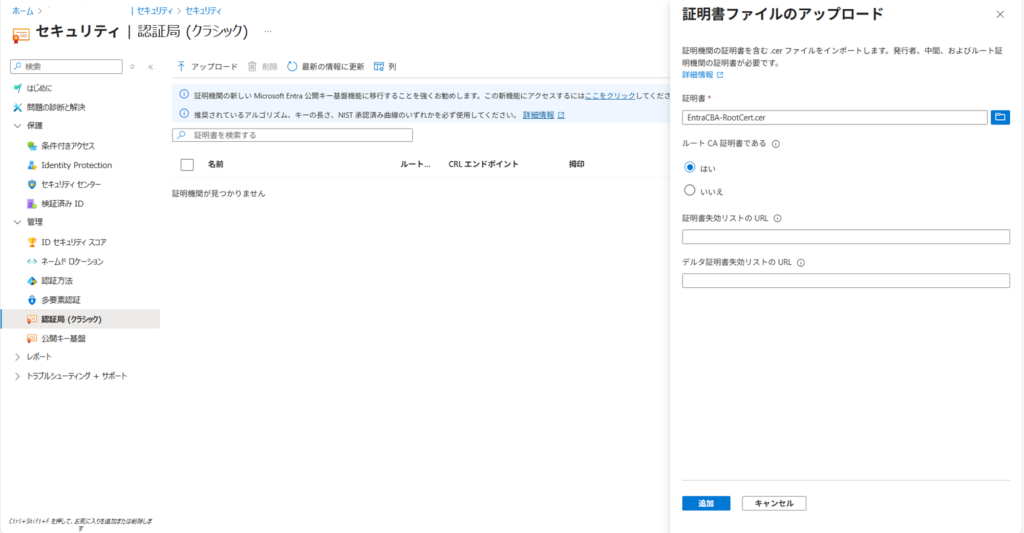

EntraIDにCAのルート証明書を追加する

※Entra管理センターより、セキュリティ>認証局(クラシック)よりアップロード可能

証明書ベース認証の設定

※Entra管理センター>セキュリティ>認証方法>ポリシーより、「証明書ベースの認証」の設定が可能

-どんな設定項目があるのか?

証明書ベースの認証の有効化と、対象ユーザーの設定

認証強度の設定

証明書ベースの認証を多要素認証扱いとするか、単一要素認証とするかを選択可能

※特定の発行者により発行された証明書を用いた認証のみ、認証強度を既定値と異なる値にすることも可

ユーザー名バインド

-証明書に含まれる識別情報(Subject等)と、EntraIDユーザーの属性値を照合して、ユーザーが本人であることを確認する仕組み

-照合に利用可能な証明書の識別情報とユーザー属性の組み合わせは以下画像の7種類から選択可能

※7種類の中から複数規則を追加した場合は、どれか1つのフィールドと属性が合致していればOK

※ただし、認証バインド設定の「必須のアフィニティバインド」の設定が「高」の時は、アフィニティバインドが「高」の証明書フィールドを1つ以上満たす必要がある

注意事項

1枚の共通のクライアント証明書使用して、複数人のユーザーの認証を行うことは基本的には不可

⇒バインディングに利用する、EntraIDのユーザー属性「CertificateUserIDs」や「UserPrincipalName」はすべてのユーザーで一意であり、

複数ユーザーで同一の値を設定することは不可

※補足:7名までであれば、構成によっては同じ証明書をCBAで利用可能

例)

ユーザー A からの CBA 時には、証明書-1 の PrincipalName 項目の値を評価する

ユーザー B からの CBA 時には、証明書-1 の RFC822Name 項目の値を評価する

ユーザー C からの CBA 時には、証明書-1 の SHA1PublicKey 項目の値を評価する

・・・

参考:認証イメージ

認証時の「証明書またはスマートカードを使用する」といった選択肢の後、

該当の証明書を選択することで認証可能

コメント